La ocurrencia de delitos informáticos en los sistemas es uno de los peligros potenciales más graves que puede afrontar una Institución de Justicia, al igual que las empresas con una estructura digitalizada.

A medida que avanza la tecnología, más personas y organizaciones dependen de los servicios online para desarrollar actividades diarias.

El almacenamiento de los datos de tarjeta de crédito, las transacciones o compras en línea y, en el ámbito de la Justicia, los expedientes digitales que son llevados a través de plataformas de gestión judicial; todas requieren medidas de ciberseguridad para evitar posibles delitos cibernéticos.

Las consecuencias de estos ciberataques son destructivas y pueden causar daños gravísimos tanto para cualquier Institución dentro del Ecosistema de Justicia Integral, como para los sujetos que son parte de este por los casos judiciales que manejan.

Siga leyendo, en este contenido vamos a conversar a fondo sobre los delitos informáticos, sus categorías principales y los 12 más comunes a los que las Instituciones de Justicia deben estar muy atentas.

¿Qué son los delitos informáticos?

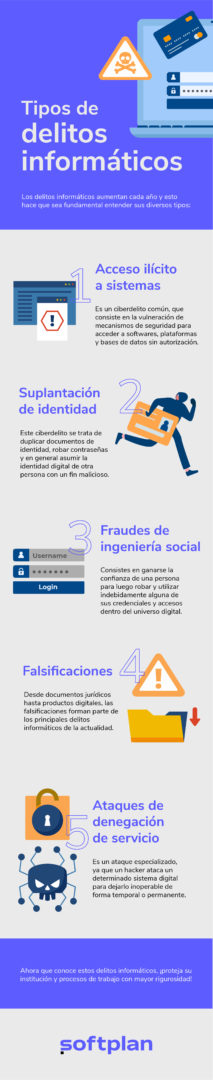

Los delitos informáticos, también conocidos como «delitos cibernéticos», representan una de las formas de delincuencia más populares y frecuentes en el mundo.

Podemos definirlos como la explotación intencional de redes informáticas, sistemas y empresas dependientes de la tecnología.

Existen diferentes tipos que utilizan código malicioso para modificar datos y obtener acceso no autorizado.

¿Cuáles son las categorías del delito informático?

Los delitos informáticos se clasifican en tres grandes categorías: individual, propiedad y gobierno. En función de cada tipo, los ciberdelincuentes utilizan diferentes niveles y tipos de amenazas:

- Individual: incluye la difusión de información maliciosa o ilegal a través de Internet y aplicaciones digitales por parte de una persona. Por ejemplo, la distribución de información personal indebida.

- Propiedad: es similar a un incidente de la vida real en el que un delincuente guarda la información bancaria o de la tarjeta de crédito de manera ilegal. El hacker roba los datos bancarios de un individuo para adquirir dinero o realiza estafas de phishing en línea para obtener información de las personas.

- Instituciones del Poder Público: Es el ciberdelito menos frecuente, pero es la falta más grave. Un delito cibernético contra el gobierno también se considera como «terrorismo cibernético». El ciberdelito gubernamental implica la piratería de sitios web, sitios web militares o la distribución de propaganda gubernamental.

12 delitos informáticos más comunes en el ciberespacio

A continuación te traemos los 12 delitos informáticos para los que toda Institución de Justicia debe estar preparada.

1. Ataques al sitio web de la institución

Un ataque web afecta a la computadora a través de Internet. Estos virus se pueden descargar de Internet y terminan causando daños irreversibles y a gran escala en el sistema.

Esto puede significar un gran volumen de pérdida de datos muy perjudiciales para el sistema judicial.

2. Inyecciones SQL

La inyección SQL es un tipo de delito cibernético que emplea códigos maliciosos y manipula las bases de datos del backend (lo que se ve detrás de los sistemas, es decir, la programación o codificación) para acceder a información que no está destinada a mostrarse en los sistemas de Justicia.

Estos involucran principalmente elementos de datos privados y confidenciales, incluidos listas y detalles ciudadanos, entre otros.

Una inyección SQL puede tener efectos devastadores a largo plazo, como la visualización no autorizada de cualquier información privada de las partes de un proceso, e incluso el acceso administrativo a las bases de datos; lo que perjudica en gran medida la Justicia con tecnología.

3. Cross-site scripting

Cross-Site es otro tipo de inyección en la que los atacantes envían scripts maliciosos desde sitios web que se consideran responsables o reputados.

Los atacantes inyectan estos códigos «envenenados» en websites y aplicaciones confiables para que cuando un usuario visite dicha página web infectada, el código JavaScript malicioso se ejecute en el navegador del usuario.

Este código se puede usar para robar información importante como el nombre de usuario y la contraseña.

4. Ataques DDoS

Estos son los ataques que tienen como objetivo cerrar servicios o redes y hacerlos inaccesibles para los usuarios previstos.

Estos ciberataques abruman al objetivo con una gran cantidad de tráfico e inundan el mismo con información que puede hacer que el sitio web se bloquee. Los DDoS están dirigidos principalmente a servidores web de organizaciones de alto perfil, como el gobierno y el Poder Judicial.

5. Ataques de contraseña

Este delito informático simplemente está destinado a descifrar o incluso intentar obtener la contraseña de un funcionario o cualquier integrante del Ecosistema de Justicia Integral que utilice un software de gestión judicial como el SAJ, con intenciones delictivas.

Los ciberatacantes pueden usar ataques de diccionario, rastreadores de contraseñas o incluso programas de craqueo en tales casos. Estos se realizan accediendo a passwords que se exportan o almacenan en un archivo.

6. Ataque de espionaje

El ataque de espionaje, también conocido como «ataque de rastreo», Sniffing o Snooping, comienza con la intercepción del tráfico de red.

En este tipo de delito cibernético, las personas intentan robar información que reciben o envían computadoras, teléfonos inteligentes u otros dispositivos, mediante el aprovechamiento de las comunicaciones de red no seguras, por lo que interceptan la información a medida que el funcionario los envía o recibe.

7. Ataque de fuerza bruta y red de diccionario

Estos son ataques de red en los que los ciberdelincuentes intentan iniciar sesión directamente en las cuentas de los usuarios, comprobando e intentando diferentes contraseñas posibles hasta encontrar las correctas.

Fechas de nacimiento, una secuencia numérica, el mes y año actual, son solo algunos ejemplos de contraseñas débiles que son fáciles de vulnerar con esta táctica ilegítima.

8. Amenazas internas

Para nadie es un secreto que el enemigo a veces viene de adentro. Por lo tanto, las Instituciones del Poder Judicial deben cuidar mucho los movimientos de los funcionarios.

Esto puede lograrlo con un sistema centralizado de gestión judicial donde se registre cada ingreso del personal y las actuaciones que se llevan a cabo.

9. Ataques de «hombre en el medio»

Un ataque «man-in-the-middle» ocurre cuando los atacantes escuchan a escondidas la comunicación entre dos entidades.

Este tipo de ciberdelincuencia afecta a las partes comunicantes, ya que el atacante puede hacer cualquier cosa con la información interpretada.

10. Ataques impulsados por Inteligencia Artificial

Las plataformas digitales pueden estar configuradas para realizar un sinfín de actividades de manera automatizada, esto incluye, lamentablemente, la ejecución de delitos informáticos.

Y es que, debido a la evolución de la tecnología, los sistemas ahora están programados para aprender y enseñarse a sí mismos (machine learning), y estos ataques impulsados por IA marcan un nuevo tipo de delito cibernético que seguramente se volverá más sofisticado con el tiempo.

La IA se emplea en muchas aplicaciones cotidianas con la ayuda de procesos algorítmicos denominados aprendizaje automático. Este software está destinado a entrenar a las computadoras para que realicen tareas específicas por su cuenta.

También pueden ejecutar estas actividades enseñándose a sí mismos acerca de los obstáculos que potencialmente pueden dificultar su progreso.

Las aplicaciones impulsadas por IA se pueden usar para cometer delitos cibernéticos a través del descifrado de contraseñas, el robo de identidad y ataques automatizados, eficientes y robustos.

11. Ataques drive-by -download

Los ataques drive-by-download se utilizan para propagar malware (programas maliciosos) a través de sitios web inseguros.

Los hackers primero buscan websites que tengan parámetros de seguridad menores y luego colocan scripts maliciosos en código PHP o HTTP en una de las páginas.

Luego, el script puede instalar directamente el malware en la computadora de cualquier persona que visite el sitio.

12. Phishing

El phishing (suplantación de identidad) es un ataque de ingeniería social que se utiliza para robar información como los credenciales de inicio de sesión y otros datos valiosos para ingresar a sistemas, ya que los atacantes fingen ser personas de confianza y engañan a las víctimas para que abran enlaces perjudiciales.

En paralelo, también están los ataques de phishing especiales, los cuales están dirigidos a datos de organizaciones específicas por parte de personas que desean un acceso no autorizado, como por ejemplo a los sistemas de Justicia.

En muchas ocasiones, estos ataques no son ejecutados de forma aleatoria, sino por personas que intentan acceder a información específica, como la vinculada a alguna de las partes intervinientes en un proceso, con el objetivo de buscar datos que sean relevantes y dañarlo.

Impacto de los delitos informáticos en la sociedad

El delito cibernético ha representado una gran amenaza para los usuarios de Internet al robar millones de datos de los usuarios en los últimos años.

También ha causado una gran mella en la economía global. De hecho, se espera que la demanda mundial de ciberseguridad alcance los USD $70.400 millones para 2022.

Y, por otro lado, el 95% de las infracciones en el ciberespacio se deben a errores humanos; por lo que realizar un seguimiento a los funcionarios nunca fue tan importante como ahora.

Debido a que los activos digitales que manejan los sistemas judiciales son tan delicados —finanzas, estado de las personas, investigaciones, procesos, entre muchos otros—, es indispensable que cuenten con una plataforma de gestión judicial robusta en términos de ciberseguridad.

¿Quiere saber más sobre la protección de datos? ¡Lea en nuestro blog contenidos sobre el tema!